Nitrokey - Ein kurzer Erfahrungsbericht

Vor kurzem habe ich mir einen Nitrokey für WebAuthn und Smart Card mit OpenPGP gekauft.

Den Hardwaretoken verwende ich für alles was meine Website betrifft.

- Anmeldung mit WebAuthen bei codeberg.org

- Upload von Git Commits in mein Repository per SSH (👉 Git Commits mit GPG-Schlüssel signieren)

- für die E-Mail Kommunikation (👉 Thunderbird GPG Ready - E-Mails verschlüsseln und signieren)

Gekauft wurde der Nitrokey 3 mit USB-C direkt beim Hersteller.

Über FIDO und PIV für den Nitrokey habe ich mich nicht informiert, da ich dafür bereits YubiKeys verwende.

In diversen Foren und bei 👉 Mastodon ist zu lesen, dass es beim Nitrokey 3 seit längerer Zeit Probleme gibt.

PINs setzen

PINs für FIDO und OpenPGP habe ich gleich gesetzt, bevor ich überhaupt mit der Konfiguration begonnen habe.

Für PIV habe ich nichts gemacht, da ich das Tool pivy-tool (noch) nicht installiert.

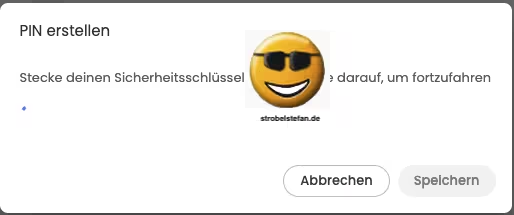

FIDO PIN setzen

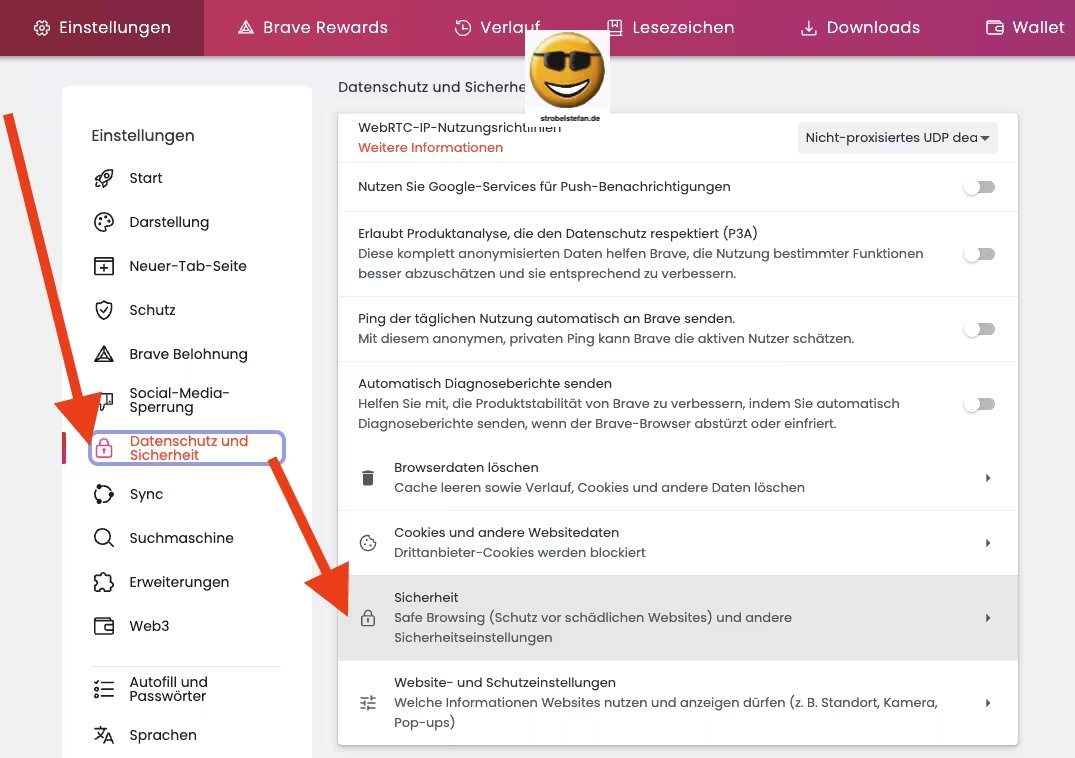

Der FIDO PIN lässt sich mit am einfachsten setzen. Dafür wird lediglich ein chrombasierter Webbrowser benötigt. Ich habe in diesem Beispiel Brave verwendet.

Datenschutz und Sicherheit --> Sicherheit

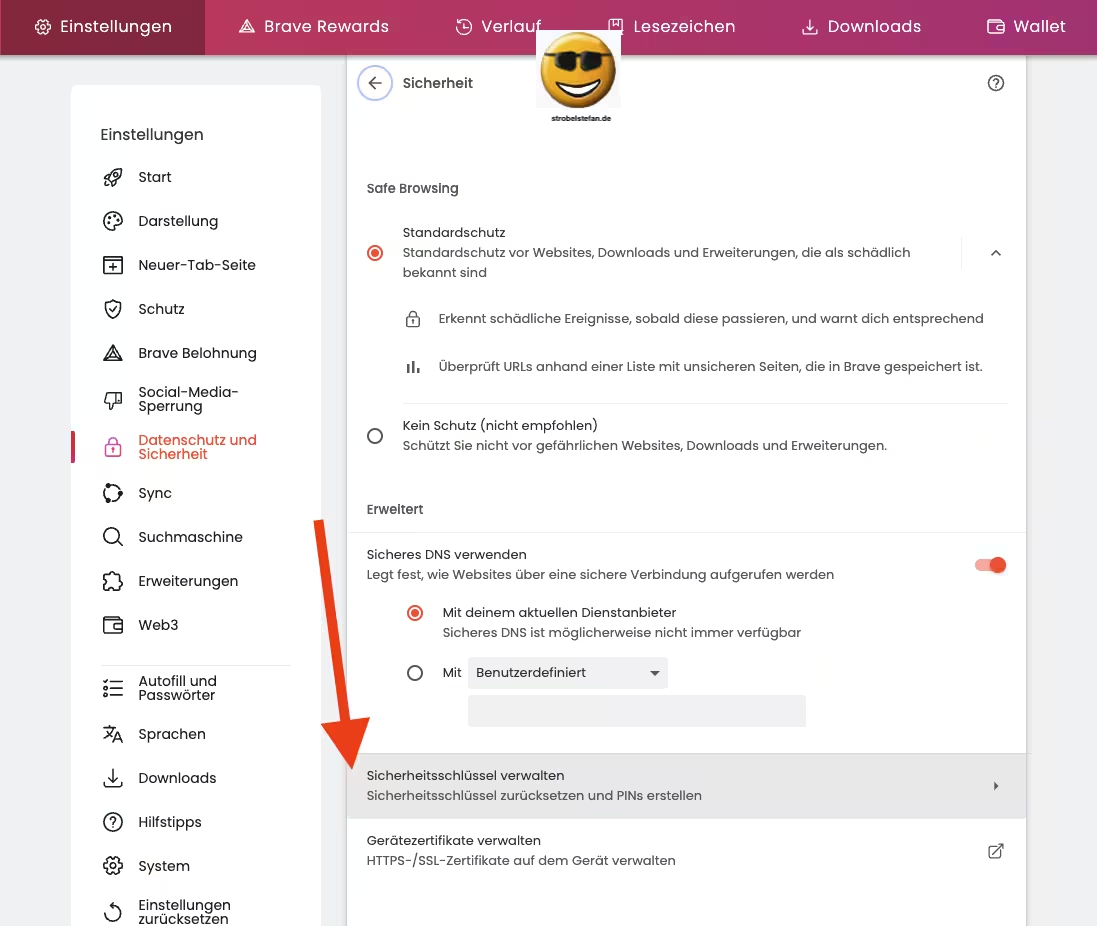

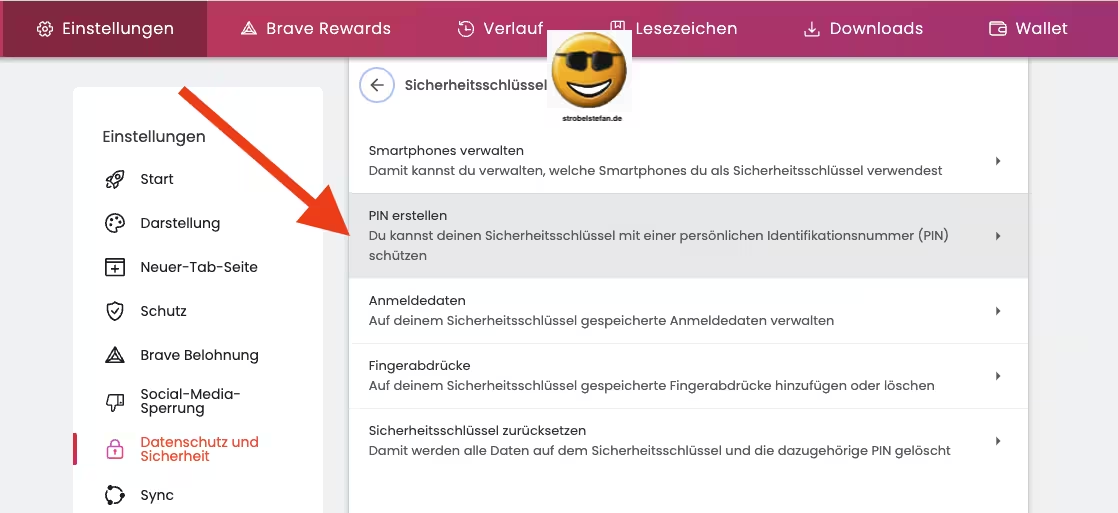

Sicherheitsschlüssel verwalten

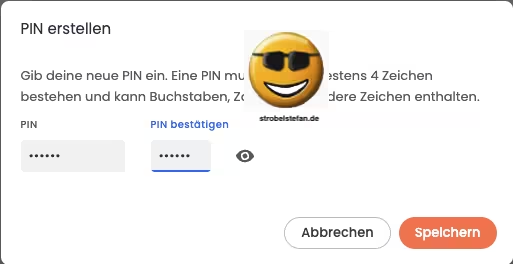

PIN erstellen

Einen PIN aus mindestens 4 Zeichen eingeben.

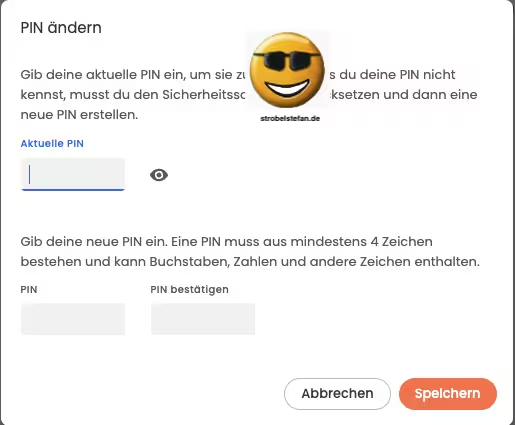

Möchte man den PIN ändern, dann einfach wieder zu den gleichen Einstellungen gehen und mit einem Klick auf PIN erstellen und einem Tippen auf den Nitrokey lässt sich der PIN ändern.

Neuen PIN eingeben.

OpenPGP Card PIN und PUK setzen

Das Einrichten der PIN und der PUK unterscheidet sich nicht vom YubiKey. Deshalb der Verweis auch auf die entsprechende Anleitung hier im Blog.

Nitrokey am eigenen Client anschließen und die PUK und PIN setzen.

gpg --card-edit

gpg/card> admin

Admin commands are allowed

gpg/card> passwd

gpg: OpenPGP card no. xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx detected

1 - change PIN

2 - unblock PIN

3 - change Admin PIN

4 - set the Reset Code

Q - quit

Your selection?

Im ersten Schritt ist die Admin PIN zu ändern, die aus 8 Zeichen bestehen muss. Im Auslieferungszustand ist die Zeichenfolge 12345678 gesetzt.

Die Auswahl ist mit 3 zu treffen.

Im zweiten Schritt ist die PIN zu ändern, die aus 6 Zeichen bestehen darf. Im Auslieferungszustand ist die Zeichenfolge 123456 gesetzt.

Die Auswahl ist mit 1 zu treffen.

Sind beide PINs gesetzt, ist der Bearbeitungsmodus mit q zu verlassen.

OpenPGP Schlüsselpaare erstellen

Die OpenPGP Schlüsselpaare lassen sich nach der gleichen Anleitung wie für den YubiKey erstellen. Dafür habe ich diesmal das Betriebssystem Qubes OS verwendet. Es wurde ein extra abgeschirmter Qube erstellt. Damit habe ich die Möglichkeit meine erstellten Schlüssel zu sichern und auf eine andere GPG-Karte zu exportieren. Eine solche GPG-Karte kann ein weitere Nitrokey oder auch ein YubiKey sein.

Revoke Zertifikat erstellen

Ein Revoke Zertifikat kann ebenfalls nach der YubiKey Anleitung erstellt werden. Dort wird auch gezeigt, wie sich die soeben erstellten Schlüssel exportieren und sichern lassen.

OpenPGP Schlüssel auf Nitrokey übertragen

Die Schlüsselpaare lassen sich analog zur YubiKey-Anleitung auf den Nitrokey übertragen. Es sollte darauf geachtet werden, dass Admin PIN und PIN gesetzt sind.

Probleme mit dem Nitrokey

Bei jedem Anschließen des Nitrokey an mein MacBook werden sofort alle angeschlossenen Festplatten und USB-Sticks getrennt (= ausgeworfen). Es ist dabei egal an welchem USB-Port direkt am MacBook oder an einem externen USB-Hub oder Dockingstation der Nitrokey angeschlossen wird.

Nicht korrekt ausgeworfen

"xy" vor dem Trennen oder Ausschalten auswerfen.

Ein weiteres komischer Verhalten ist, dass zuvor korrekt ausgeworfene Festplatten nach dem Anschließen des Nitrokey wieder gemountet werden. Die Festplatten sind noch am MacBook per USB-Kabel angeschlossen und wurden nur über den Finder ausgeworfen.

Bis jetzt habe ich keine Lösung für das äußerst nervige Problem gefunden.

Fazit

Im direkten Vergleich der beiden Hardwaretokens gefallen mir persönlich die YubiKeys besser.

Beim YubiKey wird für das Management und die Konfiguration die App YubiKey Manager vom Hersteller bereitgestellt und erleichtert damit die Konfiguration erheblich. Ausflüge auf die CLI sind damit nicht (immer) erforderlich.

Einmalpasswörter lassen sich mit der App YubiKey Authenticator am Client und am Smartphone einfach abrufen und auch speichern.

Das Argument das in vielen Foren gebracht wird, der Nitrokey ist ein deutsches Unternehmen und OpenSource und so weiter ist zwar schön, aber wenn das mit Funktionseinbussen und einer umständlichen Konfiguration einhergeht, dann bleibt der Nitrokey nur für eine kleine, technikaffinen Minderheit wirklich zugänglich.

Die breite Masse benötigt einfach zu bedienende Hardware mit entsprechenden Tools und Apps, um die eigene Sicherheit im Digitalen effektiv und unkompliziert erhöhen.

Der Nitrokey erfüllt seinen Zweck voll und ganz, aber aus meiner Sicht mit Einschränkungen in der Benutzerfreundlichkeit.

Im direkten Vergleich der beiden Hardwaretokens schneidet für mich deshalb der YubiKey besser ab.

Gib mir gerne einen Kaffee ☕ aus 😀

Gib mir gerne einen Kaffee ☕ aus !

Wenn dir meine Beiträge gefallen und geholfen haben, dann kannst du mir gerne einen Kaffee ☕️ ausgeben.

Follow Me

Source

Foto von rc.xyz NFT gallery auf Unsplash